Le composant Analyse de comportement permet de configurer la réaction de Dr.Web aux actions d’applications tierces qui ne sont pas de confiance et qui peuvent infecter votre ordinateur, par exemple, aux tentatives de modifier le fichier HOSTS ou de modifier les branches critiques du registre. En cas d’activation du composant Analyse de comportement, le programme interdit une modification automatique des objets système dont la modification indique clairement une tentative d’affecter le système d’exploitation. L’analyse de comportement protège le système contre les programmes malveillants inconnus qui ne sont pas détectés par l’analyse de signature et les mécanismes heuristique traditionnels. Les données les plus récentes du service cloud Dr.Web sont utilisées pour déterminer la nocivité des applications.

Pour activer ou désactiver le composant Analyse de comportement

1.Ouvrez le menu de Dr.Web ![]() et sélectionnez l’élément Centre de protection.

et sélectionnez l’élément Centre de protection.

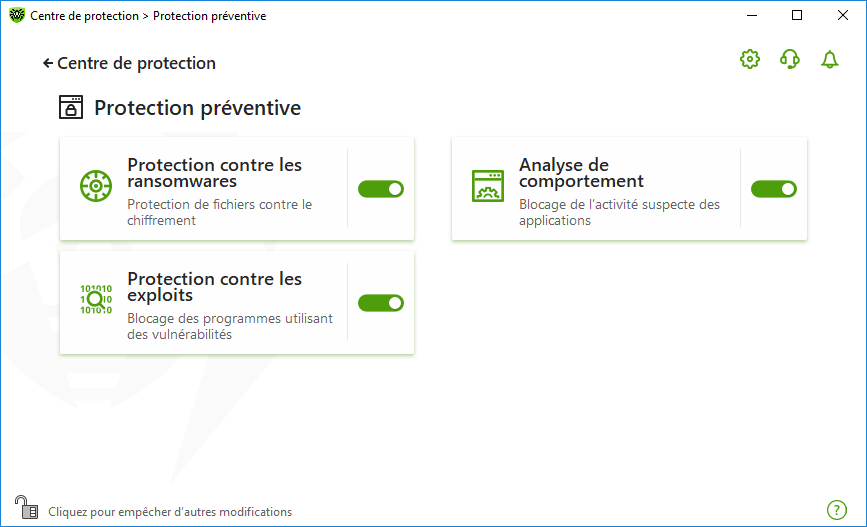

2.Dans la fenêtre qui s’affiche, cliquez sur la vignette Protection préventive.

3.Activez ou désactivez le composant Analyse de comportement avec l’interrupteur ![]() .

.

Figure 68. Activation/désactivation du composant Analyse de comportement

Dans cette section :

•Modes de fonctionnement du composant

•Création et modification de règles particulières pour les applications

•Description des objets protégés

Paramètres de l’Analyse de comportement

Les paramètres par défaut sont optimaux dans la plupart des cas. Ne les modifiez pas si ce n’est pas nécessaire.

Pour accéder aux paramètres du composant Analyse de comportement

1.Assurez-vous que Dr.Web fonctionne en mode administrateur (le cadenas en bas du logiciel est ouvert ![]() ). Sinon, cliquez sur le cadenas

). Sinon, cliquez sur le cadenas ![]() .

.

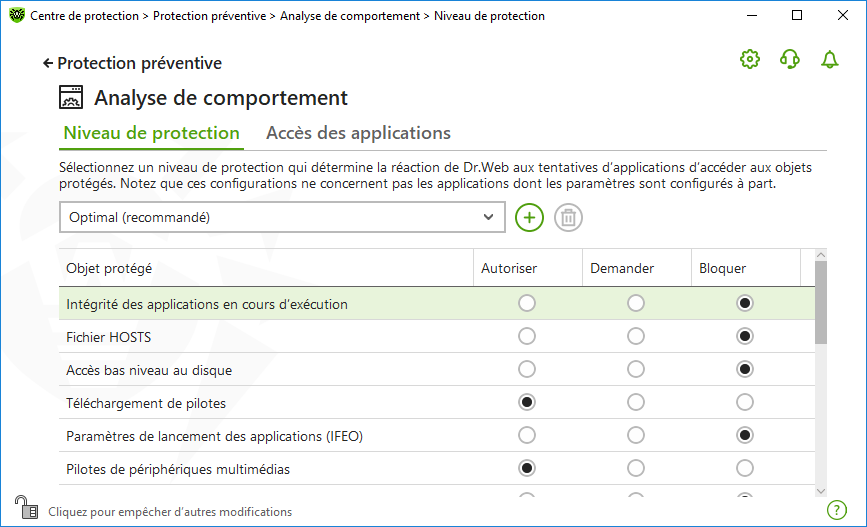

2.Cliquez sur la vignette Analyse de comportement. La fenêtre de configuration du composant va s’ouvrir.

Figure 69. Paramètres de l’Analyse de comportement

Vous pouvez spécifier un niveau de protection à part pour les objets et les processus particuliers et le niveau général dont les configurations seront appliquées à tous les autres processus. Pour spécifier le niveau général de protection, dans l’onglet Niveau de protection, sélectionnez le niveau nécessaire dans la liste déroulante.

Niveau de protection |

Description |

||

|---|---|---|---|

Optimal (recommandé) |

Utilisé par défaut. Dr.Web interdit la modification automatique des objets système, la modification qui indiquerait clairement une tentative malveillante d’endommager le système d’exploitation. L’accès bas niveau au disque est interdit également, ainsi que toute modification du fichier HOSTS par les applications dont les actions sont considérées comme tentative d’endommager le système d’exploitation.

|

||

Moyen |

Vous pouvez choisir ce niveau de protection, s’il existe un risque élevé d’infection. Dans ce mode, l’accès aux objets critiques qui peuvent être potentiellement utilisés par des programmes malveillants est bloqué.

|

||

Paranoïde |

Ce niveau de protection est nécessaire pour avoir un contrôle total de l’accès aux objets critiques de Windows. Dans ce mode, vous aurez également un contrôle interactif du chargement de pilotes et du démarrage automatique de programmes. |

||

Personnalisé |

Dans ce mode, vous pouvez choisir vous-même les niveaux de protection pour chaque objet. |

Mode utilisateur

Toutes les modifications des paramètres sont enregistrées en mode Personnalisé. Dans cette fenêtre, vous pouvez également créer un nouveau profil pour sauvegarder les paramètres nécessaires. Quels que soient les paramètres du composants, les objets protégés seront accessibles en lecture.

Vous pouvez choisir une réaction de Dr.Web aux tentatives d’applications de modifier les objets protégés :

•Autoriser : l’accès à l’objet protégé est autorisée pour toutes les applications.

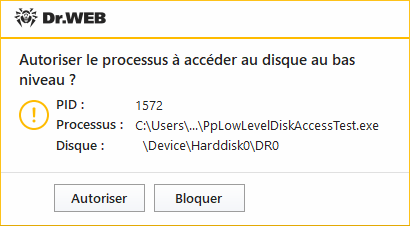

•Demander : une notification sera affichée si une application tente de modifier l’objet protégée :

Figure 70. Exemple de notification contenant une demande d’accès à l’objet protégé

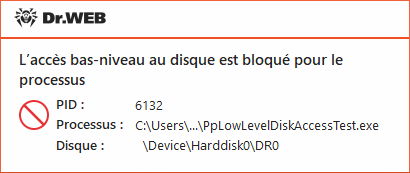

•Bloquer : si une application tente de modifier l’objet protégé, l’accès de l’application sera refusé. Une notification correspondante sera affichée :

Figure 71. Exemple de notification contenant l’interdiction d’accès à l’objet protégé

Pour créer un nouveau niveau de protection

1.Consultez les paramètres de protection spécifiés par défaut. Modifiez-les, si cela est nécessaire.

2.Cliquez sur .

3.Dans la fenêtre qui s’affiche, indiquez le nom du nouveau profil.

4.Cliquez sur OK.

Pour supprimer un niveau de protection

1.Dans la liste déroulante, sélectionnez le niveau de protection que vous voulez supprimer.

2.Cliquez sur le bouton . Il est impossible de supprimer les profils prédéfinis.

3.Cliquez sur OK pour confirmer la suppression.

Réception de notifications

Vous pouvez configurer l’affichage des notifications des actions du composant Analyse de comportement sur l’écran ou l’envoi des notifications par e-mail.

Voir aussi :

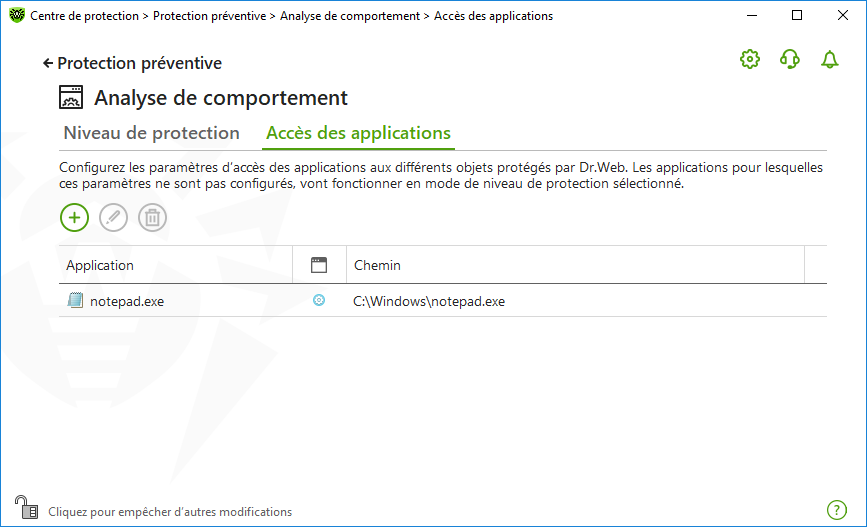

Pour configurer certains paramètres d’accès pour les applications concrètes, ouvrez l’onglet Accès des applications. Dans la fenêtre qui s’affiche, vous pouvez ajouter une nouvelle règle pour l’application, modifier une règle déjà créée ou supprimer une règle inutile.

Figure 72. Paramètres d’accès pour les applications

Pour gérer les objets dans le tableau, les éléments de gestion suivants sont fournis :

•Bouton : ajout d’un ensemble de règles pour l’application.

•Bouton : édition d’un ensemble de règles existants.

•Bouton : suppression d’un ensemble de règles.

Dans la colonne (Type de règle), trois types de règles peuvent s’afficher :

• : la règle Autoriser tout est spécifiée pour tous les objets protégés.

• : des règles différentes sont spécifiées pour les objets protégés.

• : la règle Bloquer tout est spécifiée pour tous les objets protégés.

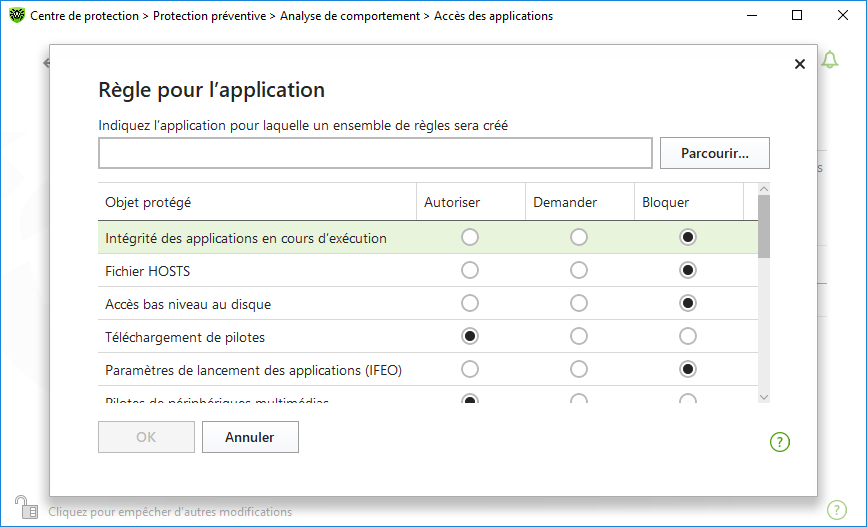

Pour ajouter une règle pour l’application

1.Cliquez sur .

2.Dans la fenêtre qui s’affiche, cliquez sur Parcourir et spécifiez le chemin d’accès au fichier exécutable de l’application.

Figure 73. Ajout de l’ensemble de règles pour l’application

3.Consultez les paramètres de protection spécifiés par défaut. Modifiez-les, si cela est nécessaire.

4.Cliquez sur OK.

Objet protégé |

Description |

|---|---|

Intégrité des applications en cours d’exécution |

Cette option permet la détection des processus qui injectent leur code dans les applications en cours d’exécution ce qui représente une menace pour la sécurité de l’ordinateur. |

Fichier HOSTS |

Le système d’exploitation utilise le fichier HOSTS pour faciliter la connexion à Internet. La modification de ce fichier peut indiquer une infection virale. |

Accès bas niveau au disque |

Empêche les applications d’écrire sur les disques par secteurs évitant le système de fichiers. |

Téléchargement de pilotes |

Empêche les applications de charger des pilotes nouveaux ou inconnus. |

D’autres options permettent la protection des branches de registre suivantes contre la modification (dans le profil système ainsi que dans les profils de tous les utilisateurs).

Objet protégé |

Description |

|---|---|

Paramètres de lancement des applications (IFEO) |

•Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options |

Pilotes de périphériques multimédias |

•Software\Microsoft\Windows NT\CurrentVersion\Drivers32 •Software\Microsoft\Windows NT\CurrentVersion\Userinstallable.drivers |

Paramètres de Winlogon |

•Software\Microsoft\Windows NT\CurrentVersion\Winlogon, Userinit, Shell, UIHost, System, Taskman, GinaDLL |

Notificateurs de Winlogon |

•Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify |

Autodémarrage de Windows Shell |

•Software\Microsoft\Windows NT\CurrentVersion\Windows, AppInit_DLLs, LoadAppInit_DLLs, Load, Run, IconServiceLib |

Associations de fichiers exécutables |

•Software\Classes\.exe, .pif, .com, .bat, .cmd, .scr, .lnk (clés) •Software\Classes\exefile, piffile, comfile, batfile, cmdfile, scrfile, lnkfile (clés) |

Politiques de restriction de démarrage de programmes (SRP) |

•Software\Microsoft\Windows\CurrentVersion\Group Policy Objects\*\Software\Policies\Microsoft\Windows\Safer\CodeIdentifiers •Software\Microsoft\Windows\CurrentVersion\Group Policy Objects\*\Software\Policies\Microsoft\Windows\SrpV2 •Software\Policies\Microsoft\Windows\Safer •Software\Policies\Microsoft\Windows\Safer\CodeIdentifiers •Software\Policies\Microsoft\Windows\SrpV2 |

Plug-ins d’Internet Explorer (BHO) |

•Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Autodémarrage de programmes |

•Software\Microsoft\Windows\CurrentVersion\Run •Software\Microsoft\Windows\CurrentVersion\RunOnce •Software\Microsoft\Windows\CurrentVersion\RunOnceEx •Software\Microsoft\Windows\CurrentVersion\RunOnce\Setup •Software\Microsoft\Windows\CurrentVersion\RunOnceEx\Setup •Software\Microsoft\Windows\CurrentVersion\RunServices •Software\Microsoft\Windows\CurrentVersion\RunServicesOnce |

Autodémarrage de politiques |

•Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run |

Configuration du mode sans échec |

•SYSTEM\ControlSetXXX\Control\SafeBoot\Minimal •SYSTEM\ControlSetXXX\Control\SafeBoot\Network |

Paramètres du Gestionnaire de sessions |

•System\ControlSetXXX\Control\Session Manager\SubSystems, Windows |

Services système |

•System\CurrentControlXXX\Services |

|

Si un problème survient durant l’installation d’une mise à jour importante de Microsoft ou durant l’installation et le fonctionnement de programmes (y compris des programmes de défragmentation), désactivez Analyse de comportement pour le moment. |