Pour accéder aux paramètres de SpIDer Guard, vous êtes invité à entrer le mot de passe si vous avez activé l’option Protéger les paramètres de Dr.Web par mot de passe dans la section Configuration. |

Les paramètres par défaut permettent une utilisation optimale du produit. Ne les modifiez pas si ce n’est pas nécessaire.

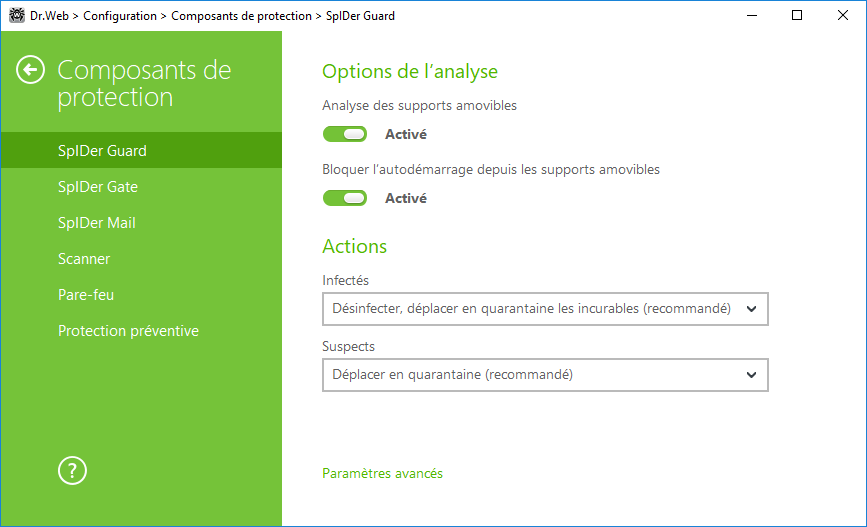

Figure 40. Configuration de SpIDer Guard

Options de l’analyse

SpIDer Guard analyse par défaut les fichiers ouverts, modifiés et lancés sur les supports amovibles (disques CD/DVD, clés USB, etc) et bloque le lancement automatique de leur contenu actif. L’utilisation de ces paramètres permet de prévenir l’infection de votre ordinateur via les supports amovibles. Si ces options sont désactivées, les objets sur les supports amovibles ne seront pas analysés.

En cas de problèmes lors de l’installation des programmes utilisant le fichier autorun.inf, il est recommandé de désactiver temporairement l’option Bloquer l’autodémarrage depuis les supports amovibles. |

Actions

Dans cette rubrique, vous pouvez configurer les réactions de SpIDer Guard à la détection des fichiers infectés, suspects ou des programmes malveillants.

La réaction est spécifiée séparément pour chaque catégorie des objets :

•Infectés : objets infectés par un virus connu et (supposé) curable ;

•Suspects : objets suspectés d’être infectés par des virus ou de contenir un objet malveillant ;

•objets potentiellement dangereux. Pour afficher toute la liste, cliquez sur le lien Paramètres avancés.

Vous pouvez modifier séparément la réaction de SpIDer Guard vis-à-vis de chaque type d’objets. Les actions disponibles dépendent du type de menace.

Par défaut, SpIDer Guard essaie de désinfecter les fichiers qui sont infectés par un virus connu et considéré comme curable, tandis que les autres objets qui sont considérés comme les plus dangereux sont placés en Quarantaine. Les canulars, les hacktools et les riskwares sont ignorées par défaut. Les réaction de SpIDer Guard sont similaires aux réactions correspondantes du Scanner Dr.Web.![]() En savoir plus sur les réactions

En savoir plus sur les réactions

Les actions suivantes sont disponibles pour appliquer aux objets détectés :

|

Mode d’analyse

Dans cette partie, vous pouvez déterminer quels objets requièrent une analyse « à la volée » par SpIDer Guard.

Paramètre |

Description |

|---|---|

Ce mode de scan est utilisé par défaut. Dans ce mode, SpIDer Guard analyse les objets dans les cas suivants : •pour les objets sur les disques durs, lorsqu’il y a une tentative d’exécuter un fichier, de créer un nouveau fichier ou d’écrire sur un fichier existant ou sur le secteur d’amorçage ; •pour les objets sur les supports amovibles : à chaque tentative d’accéder à un fichier ou à un secteur d’amorçage (écrire, lire, exécuter). |

|

Paranoïde |

Dans ce mode, SpIDer Guard analyse les fichiers et les secteurs d’amorçage sur les disques durs ou réseau et sur les supports amovibles en cas de tentative d’y accéder (créer, écrire, lire, exécuter). |

Lancé dans le mode optimal, SpIDer Guard n’interrompt pas le lancement du fichier de test EICAR et ne classe pas telle situation comme dangereuse puisque ce fichier ne représente aucun danger pour l’ordinateur. Cependant, lors de la copie ou de la création de ce fichier, SpIDer Guard le traite automatiquement comme un programme malveillant et par défaut le déplace en Quarantaine. |

Le mode Optimal est recommandé après une analyse de tous les disques durs effectuée par le Scanner Dr.Web. Lorsque ce mode est activé, SpIDer Guard prévient la pénétration de nouveaux virus et d’autres programmes malveillants dans votre ordinateur via les supports amovibles sans analyser de nouveaux les objets déjà scannés. Le mode Paranoïde assure une protection maximum mais réduit les performances de la machine. Dans tous les modes, SpIDer Guard analyse les objets en réseau et les supports amovibles uniquement si les options correspondantes sont activées dans le groupe de paramètres Options de l’analyse.

|

Paramètres avancés

Ce groupe de paramètres vous permet de configurer les options du scan à la volée qui seront appliquées dans tous les modes de fonctionnement de SpIDer Guard. Vous pouvez activer :

•l’utilisation de l’analyseur heuristique ;

•l’analyse des programmes et modules en cours de démarrage ;

•l’analyse des fichiers d’installation ;

•l’analyse des fichiers en réseau local (non recommandé) ;

•l’analyse de l’ordinateur pour la présence des rootkits (recommandé) ;

•l’analyse des scripts exécutés par Windows Script Host et PowerShell (pour Windows 10).

Analyse heuristique

Par défaut, SpIDer Guard effectue l’analyse en utilisant l’analyseur heuristique. Si l’option est désactivée, il effectue l’analyse uniquement par signatures de virus connus.

Scan Anti-rootkit en tâche de fond

Le composant Anti-rootkit intégré à Dr.Web offre des fonctions de scan en tâche de fond du système d’exploitation à la recherche de menaces complexes ainsi que des fonctionnalités de traitement des infections actives lorsque c’est nécessaire.

Si cette option est activée, Antirootkit Dr.Web réside de manière permanente en mémoire. A la différence du scan à la volée des fichiers effectué par SpIDer Guard, le scan des rootkits (programmes malveillant utilisés pour dissimuler les modifications apportés dans l’OS telles que le fonctionnement de certains processus, la modification des clés de la base de registre, des dossiers et fichiers) inclut la vérification des objets autorun, des processus et des modules en cours, de la mémoire vive (RAM), des disques MBR/VBR, du BIOS de l’ordinateur et d’autres objets système.

Une des fonctionnalités principales de Anti-rootkit Dr.Web est sa faible consommation des ressources système ainsi que sa prise en considération des capacités hardware.

Lorsque Antirootkit Dr.Web détecte une menace, il notifie l’utilisateur et neutralise l’activité malveillante.

Durant l’analyse en tâche de fond pour la présence de rootkits, les fichiers et dossiers indiqués dans l’onglet correspondant sont exclus du scan. |

Le scan Anti-rootkit en tâche de fond est activé par défaut.

La désactivation de SpIDer Guard n’a pas d’impact sur l’analyse en tâche de fond. Si le paramètre est activé, l’analyse en tâche de fond est effectuée indépendamment du statut de SpIDer Guard. |