YARA — это инструмент для обнаружения и классификации вредоносных программ. Он позволяет создавать правила на основе строк, логических выражений, подстановочных знаков, регулярных выражений, специальных операторов и других функций.

Раздел позволяет создавать YARA-правила и работать с ними. Подробнее о создании YARA-правил можно прочитать в официальной документации YARA.

В этом разделе вы можете:

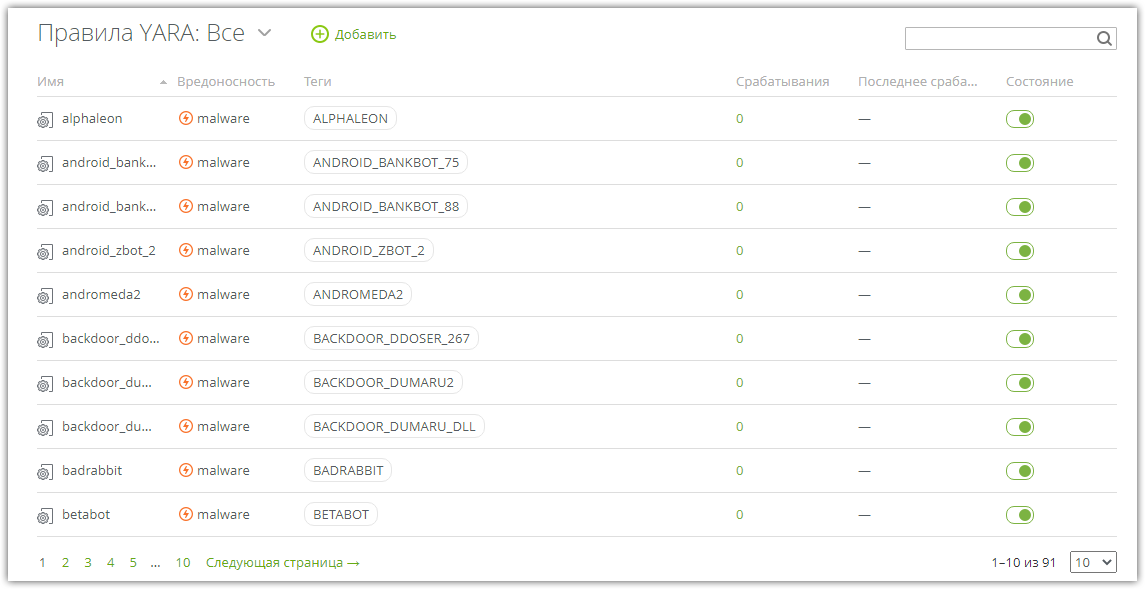

•осуществлять поиск по имени, фильтровать и сортировать правила;

•следить за количеством срабатываний и переходить к отчету по последнему сработанному правилу;

•добавлять, редактировать, удалять, включать и выключать правила.

Существуют пользовательские и системные правила. В списке правил они обозначаются иконками ![]() и

и ![]() соответственно. Пользовательские правила — это правила, добавленные в рамках вашего аккаунта. Системные правила добавляются разработчиками Dr.Web vxCube. Отключать можно любые правила. Просматривать, редактировать и удалять можно только пользовательские правила.

соответственно. Пользовательские правила — это правила, добавленные в рамках вашего аккаунта. Системные правила добавляются разработчиками Dr.Web vxCube. Отключать можно любые правила. Просматривать, редактировать и удалять можно только пользовательские правила.

Рисунок 8. Список YARA-правил

Добавление правил

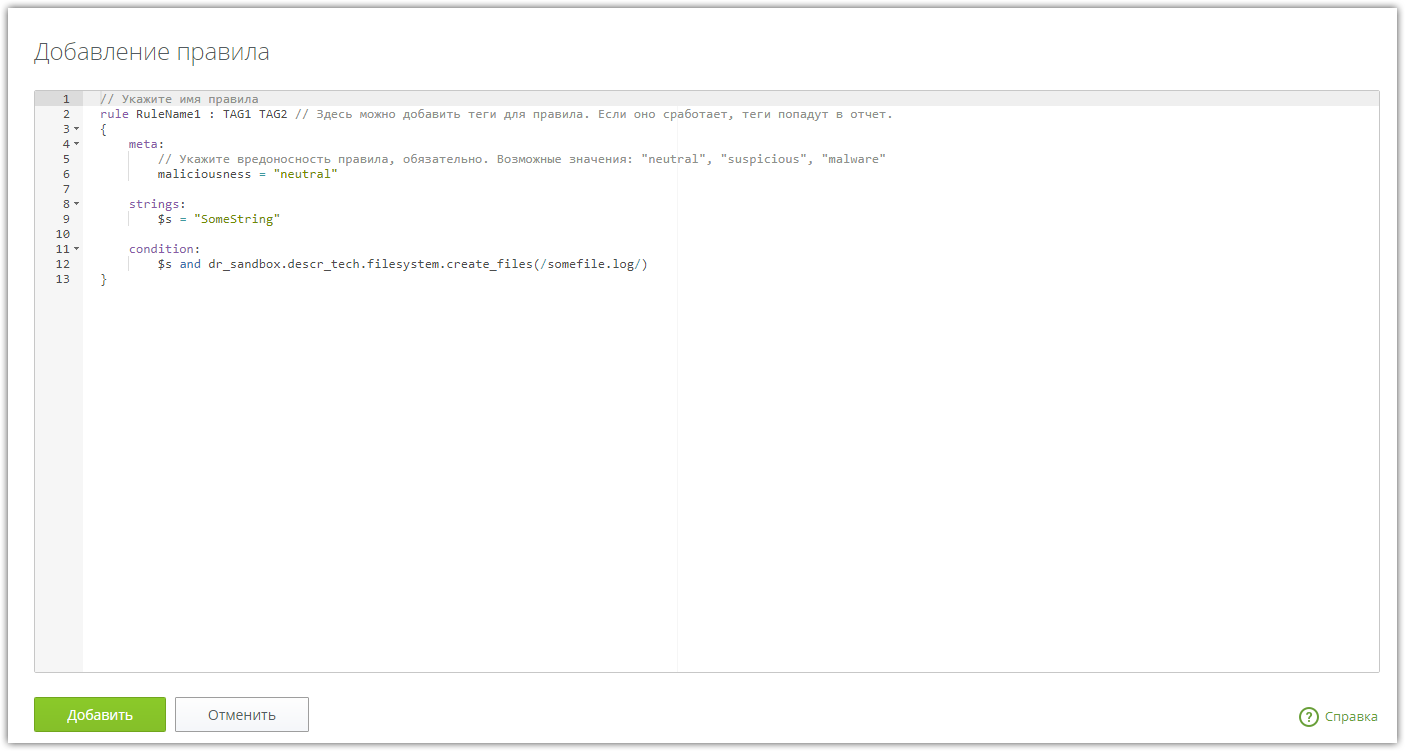

В Dr.Web vxCube предусмотрены дополнительные возможности для работы с YARA-правилами. В секции meta существует поле, позволяющее указать тип вредоносности, который будет выставлен в отчете при срабатывании правила. Для создания правил, реагирующих на определенное поведение файла в виртуальной машине, существует специальный модуль dr_sandbox.

Чтобы добавить правило

1.Нажмите на ![]() Добавить. Перед вами появится окно с кодом правила.

Добавить. Перед вами появится окно с кодом правила.

2.Вместо RuleName1 укажите имя правила, используя буквы латинского алфавита и цифры.

3.Вместо TAG1 и TAG2 укажите теги для правила, если необходимо. Они попадут в отчет, если в процессе анализа сработало это правило.

4.Укажите тип вредоносности, который будет выставлен для файла в случае срабатывания правила. Возможные значения: "neutral", "suspicious", "malware".

5.Задайте другие параметры и условия правила.

6.Нажмите Добавить.

Рисунок 9. Создание YARA-правила

Управление правилами

Чтобы включить или отключить правило

•Наведите на строку с правилом и нажмите ![]() .

.

Чтобы редактировать правило

•Наведите на строку с правилом и нажмите ![]() .

.

Чтобы удалить правило

•Наведите на строку с правилом и нажмите ![]() .

.

Чтобы задать количество правил, отображаемых на одной странице

•Нажмите на выпадающее меню под таблицей.

Чтобы отсортировать правила

•Нажмите на заголовок соответствующего столбца.

Чтобы отфильтровать правила

•Введите запрос в поле поиска. Поиск осуществляется по именам, тегам и дате срабатывания всех правил.

•Рядом с названием таблицы вы можете выбрать для отображения системные, пользовательские или все правила.

Отчеты о срабатываниях

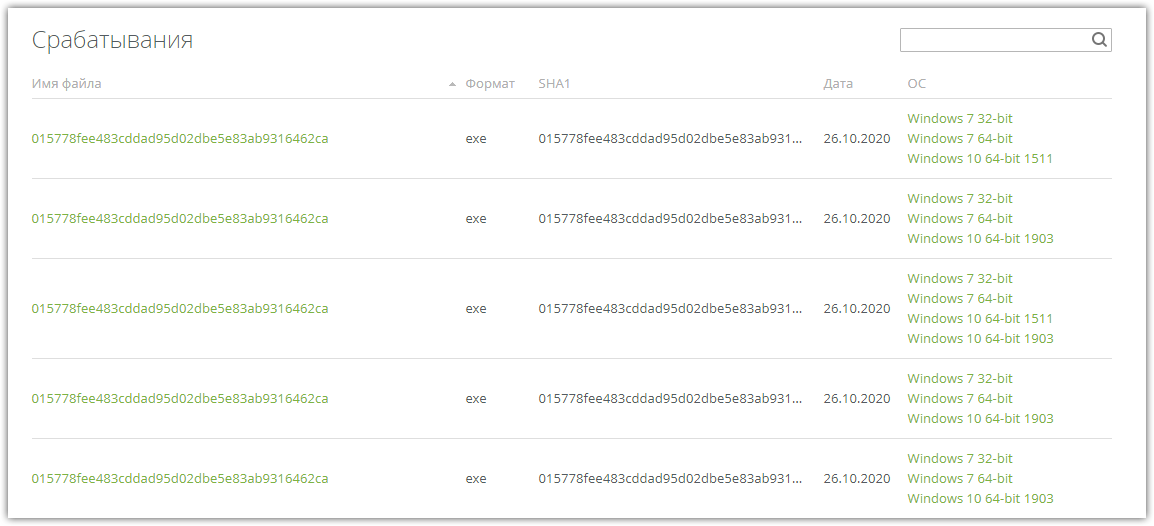

Чтобы посмотреть отчеты о срабатываниях правила, нажмите на количество срабатываний в строке нужного правила.

Откроется таблица, в которой отображается:

•информация о файлах, на которых сработало правило: имя файла, формат, SHA1 хэш;

•дата срабатывания правила;

•список операционных систем, в рамках которых проводился анализ.

Чтобы открыть страницу отчета об анализе

•Нажмите на имя файла для перехода на главную страницу отчета.

•Нажмите на название ОС для перехода на страницу отчета по этой платформе.

Рисунок 10. Отчеты о срабатываниях YARA-правила

Модуль dr_sandbox — это эксклюзивный модуль Dr.Web YARA, который позволяет создавать правила, основанные на:

•информации о поведении файла в виртуальной машине,

•типе созданных файлов (src, dump, drop, alloc и т. д.),

•информации об обнаруженных угрозах,

•имени анализируемого файла.

Пример правила с использованием модуля dr_sandbox:

rule bad_file |

Подробный список возможностей модуля находится в Приложении Б. Модуль dr_sandbox для YARA-правил.