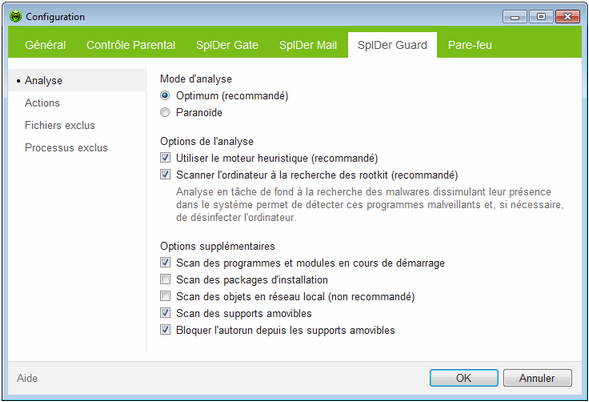

Dans cette rubrique, vous pouvez sélectionner un mode de scan pour les fichiers et les processus. Vous pouvez également activer en tant que tâche de fond le scan anti-rootkits (programmes malveillant utilisés pour dissimuler les modifications apportés dans l'OS telles que le fonctionnement de certains processus, la modification des clés de la base de registre, des dossiers et fichiers).

Pour obtenir des détails sur une option, cliquez sur le thème correspondant dans l'image. Pour obtenir des informations sur des options disponibles sur d'autres pages, cliquez sur le lien correspondant dans l'image.

Elément de l'interface |

Description |

|---|---|

Optimum (recommandé) |

Scanner uniquement les fichiers modifiés ou créés sur les disques fixes (partitions du disque dur du PC), contrôler tous les fichiers ouverts sur des supports amovibles (CD, disquettes), et les lecteurs réseau. Ainsi, les fichiers sur les disques fixes ne sont contrôlés qu'une fois, lorsqu'ils sont créés ou modifiés). |

Paranoïde |

Utiliser des paramètres de scan "à la volée" différents du mode intelligent |

Utiliser le moteur heuristique (recommandé) |

Cochez la case pour utiliser l'analyseur heuristique lors de la analyse. Décochez cette case pour réaliser uniquement l'analyse par signatures de virus connus. |

Scanner l'ordinateur à la recherche des rootkit (recommandé) |

Cochez la case pour autoriser l'analyse en tâche de fond à la recherche des rootkits. |

Scan des programmes et modules en cours de démarrage |

Cochez la case pour analyser les programmes et les modules durant leur chargement quel que soit leur emplacement. |

Scan des packages d'installation |

Cochez cette case pour vérifier les packages d'installation. |

Scan des objets en réseau local (non recommandé) |

Cochez la case pour analyser les objets se trouvant sur les disques réseau lors de leur ouverture ou lancement à l'exécution sur votre ordinateur. |

Scan des supports amovibles |

Cochez la case pour scanner les fichiers sur des supports amovibles (lecteurs CD/DVD, lecteurs FDD, Flash et d'autres supports connectés via les ports USB) lors de chaque accès au support y compris l'ouverture des fichiers en lecture seule. |

Bloquer l'autorun depuis les supports amovibles |

Cochez la case pour interdire le lancement automatique du contenu actif des supports amovibles (disques CD/DVD, cartes Flash etc.). Cette option aide à protéger votre ordinateur contre les virus transmis via les medias amovibles. |

Mode Scan

Dans cette partie, vous pouvez déterminer quels objets requièrent une analyse "à la volée" par SpIDer Guard.

Option |

Description |

||||

|---|---|---|---|---|---|

Ce mode de scan est utilisé par défaut. Dans ce mode, SpIDer Guard analyse les objets lorsqu'une des actions suivantes est exécutée :

|

|||||

Paranoïde |

Dans ce mode, SpIDer Guard analyse les fichiers et les secteurs d'amorçage sur les disques durs ou réseau et sur les supports de données amovibles lorsqu'il y a n'importe quelle tentative de les atteindre (créer, écrire, lire, exécuter). |

|

Lancé dans le mode optimal, SpIDer Guard n'interrompt pas le lancement du fichier de test EICAR et ne classe pas telle situation comme dangereuse puisque ce fichier ne représente aucun danger pour l'ordinateur. Cependant, lors de la copie ou de la création de ce fichier, SpIDer Guard le traite automatiquement comme un malware et par défaut le déplace en Quarantaine. |

Le mode Optimum est recommandé après un scan en profondeur de tous les disques durs par le Scanner Dr.Web. Lorsque ce mode est activé, SpIDer Guard prévient la pénétration de nouveaux virus et autres objets malveillants dans votre ordinateur via les supports amovibles tout en préservant les performances en omettant volontairement de "nettoyer" les objets déjà scannés précédemment qui n'ont pas été modifiés. Le mode Paranoïde assure une protection maximum mais réduit les performances de la machine. Dans tous les modes, SpIDer Guard scanne les objets sur les supports amovibles et les objets en réseau en fonction des options cochées à l'onglet Options supplémentaires. A la rubrique Actions, vous pouvez configurer les réactions de SpIDer Guard vis-à-vis des objets malveillants détectés.

|

Scan Anti-rootkit en tâche de fond

Le composant Anti-rootkit intégré à Dr.Web offre des fonctions de scan en tâche de fond du système d'exploitation à la recherche de menaces complexes ainsi que des fonctionnalités de traitement des infections actives lorsque c'est nécessaire.

Si cette option est activée, Dr.Web Anti-rootkit réside de manière permanente en mémoire. A la différence du scan à la volée des fichiers effectué par SpIDer Guard, le scan des rootkits (programmes malveillant utilisés pour dissimuler les modifications apportés dans l'OS telles que le fonctionnement de certains processus, la modification des clés de la base de registre, des dossiers et fichiers) inclut la vérification des objets autorun, des processus et des modules en cours, de la mémoire vive (RAM), des disques MBR/VBR, du BIOS de l'ordinateur et d'autres objets système.

Une des fonctionnalités principales de Dr.Web Anti-rootkit est sa faible consommation des ressources système ainsi que sa prise en considération des capacités hardware.

Lorsque Dr.Web Anti-rootkit détecte une menace, il notifie l'utilisateur et neutralise l'activité malveillante.

|

Durant le scan des rootkit en tache de fond, les fichiers et dossiers specifiés a la page Fichiers exclus de SpIDer Guard sont exclus de l'analyse. |

Pour activer le scan en tâche de fond, cochez la case Scanner l'ordinateur à la recherche des rootkit (recommandé).

|

La désactivation de SpIDer Guard n'a pas d'impact sur l'analyse en tâche de fond. Si le paramètre est activé, l'analyse en tâche de fond est effectuée indépendamment du statut de SpIDer Guard. |

Options supplémentaires

Ce groupe de paramètres vous permet de configurer les options du scan à la volée qui seront prises en compte dans tous les modes de fonctionnement de SpIDer Guard. Vous pouvez également bloquer l'autodémarrage d'un contenu actif depuis les supports de données amovibles (disques CD/DVD, mémoire flash etc.) si vous cochez la case Bloquez l'autodémarrage depuis les supports amovibles. Cette option vous permet d'éviter une éventuelle contamination de votre ordinateur via des supports amovibles.

Dans cette partie, vous pouvez configurer SpIDer Guard pour qu'il contrôle les objets suivants :

| • | Fichiers de processus en cours, quel que soit leur emplacement ; |

| • | Fichiers d'installation ; |

| • | Fichiers en réseau local ; |

| • | Fichiers et secteurs boot sur les supports amovibles. |

|

En cas de problèmes lors de l'installation des programmes utilisant le fichier autorun.inf, il est recommandé de désactiver temporairement la case Bloquez l'autodémarrage depuis les supports amovibles. |

Voir aussi :