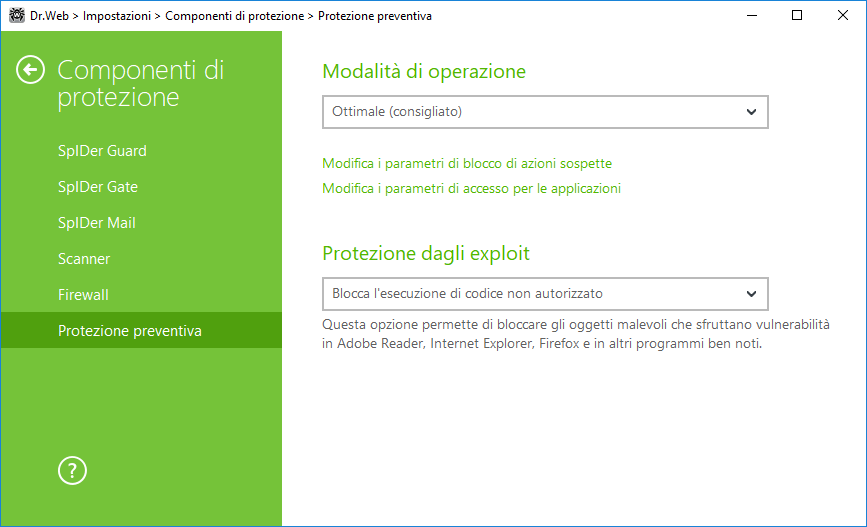

In questa sezione è possibile configurare la reazione di Dr.Web alle azioni delle applicazioni di terze parti, che possono portare all'infezione del computer, e selezionare il livello di protezione dagli exploit.

Immagine 46. Configurazione di Protezione preventiva

È possibile impostare una modalità di protezione separata per singole applicazioni e una modalità generale le cui impostazioni verranno impiegate per tutti gli altri processi.

Per impostare la modalità generale di protezione preventiva, selezionarla dalla lista Modalità di operazione o fare clic sull'opzione Modifica i parametri di blocco di azioni sospette. In quest'ultimo caso si apre una finestra in cui è possibile conoscere più nel dettaglio le impostazioni di ciascuna modalità o modificarle. Tutte le modifiche nelle impostazioni vengono salvate in modalità di operazione Personalizzata. In questa finestra è inoltre possibile creare un nuovo profilo per la memorizzazione delle impostazioni richieste.

Creazione di un nuovo profilo

1.Premere il pulsante ![]() .

.

2.Nella finestra che si è aperta indicare il nome per il nuovo profilo.

3.Visualizzare le impostazioni di protezione di default e, se necessario, modificarle.

Per configurare le impostazioni di protezione preventiva per specifiche applicazioni, fare clic sull'opzione Modifica i parametri di accesso per le applicazioni. Nella finestra che si è aperta si può aggiungere una nuova regola per un'applicazione, modificare una regola già creata o eliminarne una non richiesta.

Aggiunta della regola

1.Premere il pulsante ![]() .

.

2.Nella finestra che si è aperta premere il pulsante Sfoglia e indicare il percorso del file eseguibile dell'applicazione.

3.Visualizzare le impostazioni di protezione di default e, se necessario, modificarle.

Per modificare una regola già creata, selezionarla dalla lista e premere ![]() .

.

Per eliminare una regola già creata, selezionarla dalla lista e premere ![]() .

.

Maggiori informazioni circa le impostazioni di ciascuna delle modalità di operazione si possono avere di seguito nella sezione Livello di protezione preventiva.

Livello di protezione preventiva

In modalità di operazione Ottimale, impostata di default, Dr.Web proibisce le modifiche automatiche degli oggetti di sistema la cui modifica indica chiaramente un tentativo di impatto malevolo sul sistema operativo. Inoltre, viene proibito l'accesso al disco a basso livello e la modifica del file HOSTS per le applicazioni le cui attività anche vengono definite chiaramente come un tentativo di impatto malevolo sul sistema operativo.

Vengono bloccate solo le azioni delle applicazioni che non sono affidabili. |

Il livello di protezione Media può essere impostato nel caso di aumentato rischio di infezione. In questa modalità viene proibito addizionalmente l'accesso a quegli oggetti critici che potenzialmente possono essere sfruttati da programmi malevoli.

In questa modalità di protezione sono possibili conflitti di compatibilità con programmi di terzi che utilizzano i rami di registro protetti. |

Il livello di protezione Paranoicale è necessario per un completo controllo degli accessi agli oggetti critici di Windows. In questo caso sarà inoltre disponibile un controllo interattivo del caricamento dei driver e dell'esecuzione automatica dei programmi.

In modalità di operazione Personalizzato si possono selezionare a propria discrezione i livelli di protezione per ciascun oggetto.

Oggetto protetto |

Descrizione |

|---|---|

Integrità delle applicazioni in esecuzione |

Questa impostazione consente di monitorare i processi che si incorporano nelle applicazioni in esecuzione, il che costituisce una minaccia per la sicurezza del computer. Non viene monitorato il comportamento dei processi che sono stati aggiunti alle Eccezioni. |

Integrità dei file degli utenti |

Questa impostazione consente di cercare processi che modificano file degli utenti secondo un algoritmo conosciuto che indica che tali processi sono una minaccia alla sicurezza del computer. Non viene monitorato il comportamento dei processi che sono stati aggiunti a Eccezioni.. Per proteggere informazioni da modifiche non autorizzate, è possibile configurare la creazione dei backup dei file importanti. |

File HOSTS |

Il file HOSTS viene utilizzato dal sistema operativo per semplificare l'accesso a Internet. Le modifiche a questo file possono essere il risultato del funzionamento di un virus o di un altro programma malevolo. |

Accesso al disco a basso livello |

Questa impostazione consente di proibire alle applicazioni di registrare informazioni su disco settore per settore senza utilizzare il file system. |

Caricamento dei driver |

Questa impostazione consente di proibire alle applicazioni di caricare driver nuovi o sconosciuti. |

Aree critiche di Windows |

Le altre impostazioni consentono di proteggere i rami di registro contro le modifiche (sia nel profilo di sistema che nei profili di tutti gli utenti). Accesso a Image File Execution Options: •Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options Accesso a User Drivers: •Software\Microsoft\Windows NT\CurrentVersion\Drivers32 •Software\Microsoft\Windows NT\CurrentVersion\Userinstallable.drivers Parametri della shell Winlogon: •Software\Microsoft\Windows NT\CurrentVersion\Winlogon, Userinit, Shell, UIHost, System, Taskman, GinaDLL Notifiche di Winlogon: •Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify Avvio automatico della shell di Windows: •Software\Microsoft\Windows NT\CurrentVersion\Windows, AppInit_DLLs, LoadAppInit_DLLs, Load, Run, IconServiceLib Associazione dei file eseguibili: •Software\Classes\.exe, .pif, .com, .bat, .cmd, .scr, .lnk (chiavi) •Software\Classes\exefile, piffile, comfile, batfile, cmdfile, scrfile, lnkfile (chiavi) Criteri restrizione software (SRP): •Software\Policies\Microsoft\Windows\Safer Plugin di Internet Explorer (BHO): •Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects Esecuzione automatica programmi: •Software\Microsoft\Windows\CurrentVersion\Run •Software\Microsoft\Windows\CurrentVersion\RunOnce •Software\Microsoft\Windows\CurrentVersion\RunOnceEx •Software\Microsoft\Windows\CurrentVersion\RunOnce\Setup •Software\Microsoft\Windows\CurrentVersion\RunOnceEx\Setup •Software\Microsoft\Windows\CurrentVersion\RunServices •Software\Microsoft\Windows\CurrentVersion\RunServicesOnce Esecuzione automatica criteri: •Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run Configurazione della modalità provvisoria: •SYSTEM\ControlSetXXX\Control\SafeBoot\Minimal •SYSTEM\ControlSetXXX\Control\SafeBoot\Network Impostazioni della Gestione sessioni: •System\ControlSetXXX\Control\Session Manager\SubSystems, Windows Servizi di sistema: •System\CurrentControlXXX\Services |

In caso di problemi con l'installazione degli aggiornamenti critici di Microsoft o con l'installazione e il funzionamento dei programmi (compresi programmi di deframmentazione), disattivare temporaneamente la protezione preventiva.

È possibile configurare la visualizzazione degli avvisi sulle attività della protezione preventiva sullo schermo e l'invio di questi avvisi su un indirizzo di posta elettronica. |

Protezione dagli exploit

Questa opzione permette di bloccare gli oggetti malevoli che sfruttano vulnerabilità presenti nelle applicazioni popolari. Dalla lista a cascata corrispondente selezionare il livello di protezione dagli exploit adatto.

Livello di protezione |

Descrizione |

Blocca l'esecuzione di codice non autorizzato |

Verrà bloccato automaticamente il tentativo da parte di un oggetto malevolo di sfruttare le vulnerabilità nei software per ottenere l'accesso alle aree critiche del sistema operativo. |

Modalità interattiva |

Se un oggetto malevolo cercherà di sfruttare le vulnerabilità nei software per ottenere l'accesso alle aree critiche del sistema operativo, Dr.Web visualizzerà un avviso corrispondente. Leggere le informazioni dell'avviso e selezionare l'azione desiderata. |

Consenti l'esecuzione di codice non autenticato |

Verrà consentito automaticamente un tentativo da parte di un oggetto malevolo di sfruttare le vulnerabilità nei software per ottenere l'accesso alle aree critiche del sistema operativo. |