Per l'accesso alle impostazioni di monitor SpIDer Guard viene richiesta la password se nella sezione Impostazioni è stata attivata l'opzione Proteggi da password le impostazioni Dr.Web. |

Le impostazioni predefinite del programma sono ottimali per la maggior parte degli usi, non è consigliabile modificarle senza necessità.

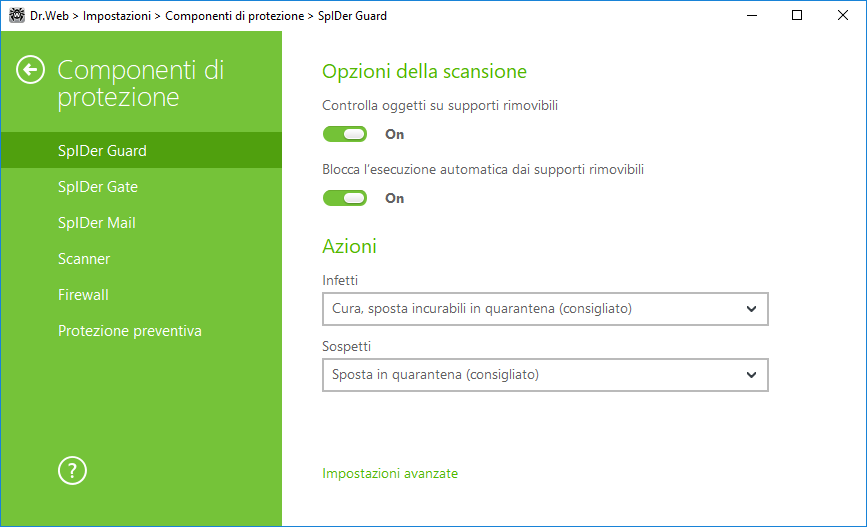

Immagine 40. Configurazione di SpIDer Guard

Opzioni della scansione

SpIDer Guard di default verifica i file che vengono aperti, modificati ed eseguiti sui supporti di memorizzazione rimovibili (dischi CD/DVD, unità flash ecc.) e inoltre blocca l'avvio automatico del loro contenuto attivo. L'utilizzo di queste impostazioni aiuta a prevenire l'infezione del computer attraverso i supporti rimovibili. Se queste opzioni vengono disattivate, gli oggetti sui supporti rimovibili non verranno controllati.

In caso di problemi con l'installazione dei programmi che utilizzano il file autorun.inf, è consigliabile disattivare temporaneamente l'opzione Blocca l’esecuzione automatica dai supporti rimovibili. |

Azioni

In questa sezione viene configurata la reazione di SpIDer Guard al rilevamento di file infetti o sospetti e di programmi malevoli.

La reazione viene configurata separatamente per ciascuna categoria di oggetti:

•Infetti — oggetti infettati da un virus conosciuto e (presumibilmente) curabile;

•Sospetti — oggetti presumibilmente infettati da un virus o contenenti un oggetto malevolo;

•vari oggetti potenzialmente pericolosi. Per espandere l'intera lista di oggetti, premere il link Impostazioni avanzate.

È possibile modificare la reazione del monitor SpIDer Guard al rilevamento di ciascun tipo di oggetti separatamente. Le reazioni possibili dipendono dal tipo di minaccia.

Di default il monitor di file SpIDer Guard cerca di curare i file infettati da un virus conosciuto e potenzialmente curabile e mette in Quarantena gli altri oggetti più pericolosi. Di default vengono ignorati i programmi joke, gli hacktool e gli oggetti inaffidabili. Le reazioni del monitor di file SpIDer Guard sono analoghe alle rispettive reazioni di Scanner Dr.Web.![]() Per sapere di più sulle reazioni

Per sapere di più sulle reazioni

Esistono le seguenti azioni applicabili agli oggetti rilevati:

|

Modalità di controllo

In questo gruppo di impostazioni viene indicato in caso di quali azioni su un oggetto quest'ultimo deve essere controllato da SpIDer Guard.

Impostazione |

Descrizione |

|---|---|

Si usa di default. In questa modalità la verifica viene eseguita solo nei seguenti casi: •per oggetti sui dischi rigidi — all'avvio o creazione dei file, nonché al tentativo di scrittura nei file esistenti o nei settori di avvio; •per oggetti sui supporti rimovibili — a qualsiasi accesso ai file o ai settori di avvio (lettura, scrittura, avvio). |

|

Paranoicale |

In questa modalità in caso di qualsiasi accesso (creazione, lettura, scrittura, avvio) vengono controllati tutti i file e settori di avvio sui dischi rigidi e di rete, nonché sui supporti rimovibili. |

Quando funziona in modalità ottimale, SpIDer Guard non interrompe l'avvio del file di test EICAR e non determina questa operazione come pericolosa poiché questo file non rappresenta alcuna minaccia al computer. Tuttavia, quando tale file viene copiato o creato sul computer, SpIDer Guard elabora automaticamente il file come un programma malevolo e di default lo mette in Quarantena. |

È consigliabile utilizzare la modalità Ottimale dopo aver eseguito una scansione di tutti i dischi rigidi tramite Scanner Dr.Web. In tale caso verrà esclusa l'infiltrazione sul computer dei nuovi virus o altri programmi malevoli attraverso i supporti rimovibili, ma non verranno ricontrollati gli oggetti puliti già controllati. La modalità Paranoicale fornisce il massimo livello di protezione, ma aumenta notevolmente il carico di lavoro del computer. In ogni modalità gli oggetti su unità di rete o supporti rimovibili vengono controllati solo se sono attivate le opzioni corrispondenti nel gruppo di impostazioni Opzioni della scansione.

|

Impostazioni avanzate

Questo gruppo di impostazioni consente di configurare i parametri di scansione al volo che verranno utilizzati a prescindere dalla modalità di SpIDer Guard selezionata. È possibile attivare:

•l'uso dell'analisi euristica;

•la verifica dei programmi e moduli che vengono caricati;

•la verifica dei file di installazione;

•la verifica dei file su unità di rete (non consigliato);

•la verifica della presenza di rootkit sul computer (consigliato);

•la verifica degli script che vengono eseguiti da Windows Script Host e Power Shell (in Windows 10).

Analisi euristica

Di default SpIDer Guard esegue la scansione utilizzano l'analisi euristica. Se l'opzione è disattivata, la scansione si basa soltanto sulle firme dei virus conosciuti.

Controllo in background della presenza di infezioni

Antirootkit incluso in Dr.Web permette di monitorare in background la presenza nel sistema operativo di minacce composte, e se necessario, esegue la cura di un'infezione attiva.

Quando questa impostazione è attiva, Antirootkit Dr.Web risiede nella memoria. A differenza della scansione dei file al volo, eseguita dal monitor SpIDer Guard, la ricerca dei rootkit (programmi malevoli studiati per nascondere le modifiche nel sistema operativo, quale il funzionamento di determinati processi, la modifica delle chiavi di registro, di cartelle o file) viene effettuata nel BIOS di sistema del computer e nelle aree critiche di Windows, quali gli oggetti in esecuzione automatica, i processi e moduli in esecuzione, la memoria operativa, i MBR/VBR dei dischi ecc.

Uno dei principali criteri di Antirootkit Dr.Web è che funziona, risparmiando le risorse del sistema operativo (tempo di CPU, RAM libera ecc.), nonché tenendo conto delle prestazioni dell'hardware.

Quando scopre minacce, Antirootkit Dr.Web avvisa l'utente della minaccia e neutralizza gli effetti pericolosi.

Durante la verifica in background della presenza di rootkit vengono esclusi dalla verifica i file e le cartelle indicate nella scheda corrispondente. |

La verifica in background della presenza di rootkit è attivata di default.

La disattivazione di SpIDer Guard non influisce sulla scansione in background. Se l'impostazione è attivata, la scansione in background viene eseguita a prescindere da quello se è attivato o disattivato SpIDer Guard. |