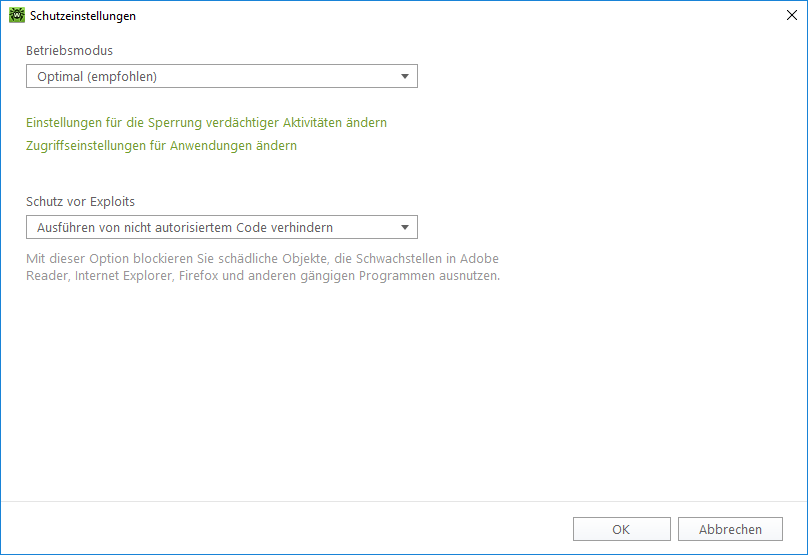

In diesem Dialog legen Sie fest, welche Aktionen Dr.Web KATANA für Drittanbieter-Programme, welche die Sicherheit der Workstations bedrohen können, ausführen soll. Außerdem können Sie hier den Schutz vor Exploits konfigurieren.

Abbildung 2: Schutzeinstellungen

Sie können einen individuellen Schutzmodus für einzelne Anwendungen festlegen und einen vordefinierten Modus auswählen, dessen Einstellungen für alle anderen Prozesse verwendet werden.

Um einen allgemeinen Präventivschutz-Modus festzulegen, wählen Sie in der Liste Betriebsmodus den gewünschten Modus aus oder klicken Sie auf Einstellungen für die Sperrung verdächtiger Aktivitäten ändern. Im letzteren Fall wird ein Dialogfeld angezeigt, in dem Sie sich über die Einstellungen jedes Modus informieren und sie bei Bedarf anpassen können. Alle vorgenommenen Änderungen werden im Modus Benutzerdefiniert gespeichert. Hier können Sie auch ein neues Profil erstellen.

Präventivschutz-Niveau

Im Funktionsmodus Optimal wird die automatische Änderung von Systemobjekten, deren Modifikation auf einen Versuch der Betriebssystemschädigung hindeutet, von Dr.Web verboten. Ebenso werden der Low-Level-Zugriff auf das Laufwerk und die Änderung der HOSTS-Datei verboten.

Bei einem hohen Infizierungsrisiko können Sie das Schutzniveau auf Mittel setzen. In diesem Modus wird zusätzlich der Zugriff auf systemkritische Objekte gesperrt, die von Schadprogrammen ausgenutzt werden könnten.

Die Aktivierung dieser Option kann unter Umständen zu Kompatibilitätsproblemen mit der Drittanbieter-Software führen, die geschützte Registrierungsstrukturen verwendet. |

Wenn Sie alle Zugriffe auf kritische Windows-Objekte steuern wollen, setzen Sie die Option auf Paranoid. In diesem Modus sind Sie in der Lage, das Laden von Treibern und den Autostart von Programmen interaktiv zu steuern.

Im Modus Benutzerdefiniert können Sie ein individuelles Schutzniveau für jedes einzelne Objekt definieren.

Zu schützendes Objekt |

Beschreibung |

|---|---|

Integrität ausgeführter Anwendungen |

Mit dieser Einstellung können Sie die Prozesse überwachen, die in die gestarteten Anwendungen eindringen und dadurch die Sicherheit des Rechners gefährden können. |

Integrität von Benutzerdateien |

Mit dieser Option können Sie die Prozesse überwachen, die Benutzerdateien nach einem bekannten Algorithmus modifizieren, der darauf hinweist, dass diese Prozesse die Sicherheit des Rechners gefährden. |

HOSTS-Datei |

Die HOSTS-Datei dient der festen Zuordnung von Hostnamen mit IP-Adressen und somit dem leichteren Internet-Zugriff. Diese Datei ist häufig das Ziel von Viren bzw. anderen bösartigen Programmen. |

Low-Level-Zugriff auf Laufwerke |

Mit dieser Option verhindern Sie, dass Anwendungen das Dateisystem umgehen und Daten sektorweise direkt auf die Festplatte schreiben. |

Laden von Treibern |

Mit dieser Option verhindern Sie, dass Anwendungen neue oder unbekannte Treiber laden. |

Kritische Windows-Bereiche |

Andere Einstellungen ermöglichen es Ihnen, Änderungen an Registry-Strukturen (sowohl im Systemprofil als auch in Profilen aller Benutzer) zu verhindern. Zugriff auf Image File Execution Options: •Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options Zugriff auf User Drivers: •Software\Microsoft\Windows NT\CurrentVersion\Drivers32 •Software\Microsoft\Windows NT\CurrentVersion\Userinstallable.drivers Winlogon-Parameter: •Software\Microsoft\Windows NT\CurrentVersion\Winlogon, Userinit, Shell, UIHost, System, Taskman, GinaDLL Winlogon-Benachrichtigungs-DLLs: •Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify Autostart der Windows-Shell: •Software\Microsoft\Windows NT\CurrentVersion\Windows, AppInit_DLLs, LoadAppInit_DLLs, Load, Run, IconServiceLib Verknüpfungen ausführbarer Dateien: •Software\Classes\.exe, .pif, .com, .bat, .cmd, .scr, .lnk (Schlüssel) •Software\Classes\exefile, piffile, comfile, batfile, cmdfile, scrfile, lnkfile (Schlüssel) Richtlinien für Softwareeinschränkung (SRP): •Software\Policies\Microsoft\Windows\Safer Plug-ins (BHOs) von Internet Explorer: •Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects Autostart von Programmen: •Software\Microsoft\Windows\CurrentVersion\Run •Software\Microsoft\Windows\CurrentVersion\RunOnce •Software\Microsoft\Windows\CurrentVersion\RunOnceEx •Software\Microsoft\Windows\CurrentVersion\RunOnce\Setup •Software\Microsoft\Windows\CurrentVersion\RunOnceEx\Setup •Software\Microsoft\Windows\CurrentVersion\RunServices •Software\Microsoft\Windows\CurrentVersion\RunServicesOnce Autostart von Richtlinien: •Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run Konfiguration des abgesicherten Modus: •SYSTEM\ControlSetXXX\Control\SafeBoot\Minimal •SYSTEM\ControlSetXXX\Control\SafeBoot\Network Parameter von Session Manager: •System\ControlSetXXX\Control\Session Manager\SubSystems, Windows Systemdienste: •System\CurrentControlXXX\Services |

Wenn bei der Installation wichtiger Microsoft-Updates bzw. bei der Installation und Ausführung von Programmen (darunter auch Defragmentierungsprogrammen) Probleme auftreten, deaktivieren Sie vorübergehend den Präventivschutz. |

Schutz vor Exploits

Mit dieser Option sperren Sie schädliche Objekte, die Schwachstellen in gängigen Anwendungen ausnutzen. Wählen Sie in der Dropdown-Liste das gewünschte Schutzniveau vor Exploits aus.

Schutzniveau |

Beschreibung |

Ausführen von nicht autorisiertem Code verhindern |

Diese Option verhindert, dass Angreifer oder bösartige Programme unbefugten Zugriff auf kritische Bereiche des Betriebssystems durch Ausnutzung von Schwachstellen erlangen. |

Interaktiver Modus |

Wenn ein schädliches Objekt versucht, sich unbefugten Zugriff auf die kritischen Bereiche des Betriebssystems durch Ausnutzung von Schwachstellen zu verschaffen, gibt Dr.Web eine entsprechende Meldung aus. Lesen Sie die angezeigten Informationen durch und wählen Sie die notwendige Aktion aus. |

Ausführen von nicht autorisiertem Code zulassen |

Diese Option erlaubt die Ausführung eines nicht autorisierten Codes. Eventuelle Schwachstellen können dabei zum Erlangen unbefugten Zugriffs auf kritische Bereiche des Betriebssystems ausgenutzt werden. |